Mit MediaMarkt Click and Collect wird das Einkaufen im Elektronikfachmarkt so einfach wie noch nie zuvor – so wird es versprochen. Das Konzept ermöglicht es Kunden, ihre gewünschten Produkte bequem online zu bestellen und sie dann in einem MediaMarkt ihrer Wahl abzuholen. So sparen sie sich lange Wartezeiten und können ihre Einkäufe schnell und unkompliziert erledigen.

Kategorie: Ratgeber

In dieser Kategorie finden Sie nützliche Informationen und Anleitungen, wie Sie Ihre digitalen Prozesse optimieren und Ihre Online-Präsenz verbessern können. Sie erhalten ausführliche Erklärungen und Beispiele für verschiedene Software- und Hardware-Tools, sowie Tipps zur Nutzung von Anwendungen und zur Optimierung Ihrer online Marketing-Strategie.

-

WhatsApp Messenger für iOS, Android, PC und Mac herunterladen

WhatsApp Messenger ist mehr als nur eine App. Es ist eine Brücke, die Menschen weltweit verbindet, unabhängig von der Distanz. Dieser Artikel ist Ihr umfassender Leitfaden zum Herunterladen und Nutzen von WhatsApp auf Android und iOS. Erfahren Sie, wie Sie mit Freunden und Familie einfach und privat chatten, Dateien austauschen und noch viel mehr machen können. Warum lohnt es sich, weiterzulesen? Weil WhatsApp ständig aktualisiert wird, um Ihnen eine sichere, effiziente und benutzerfreundliche Kommunikation zu bieten. Bleiben Sie auf dem Laufenden über die neuesten Funktionen, Datenschutzrichtlinien und Tipps, um WhatsApp optimal zu nutzen.

-

Als Influencer durchstarten – Von Portalauswahl bis Bürokratie

Das Influencer-Marketing ist in den vergangenen Jahren zu einem äußerst lukrativen Geschäftsmodell geworden. Mit der richtigen Strategie besteht auch für Sie die Möglichkeit, sich ein entsprechendes Business aufzubauen und Marketing für viele, womöglich sogar bekannte Unternehmen zu machen. Worauf kommt es dabei an? Wir geben Ihnen einen Überblick über die wichtigen Grundlagen.

-

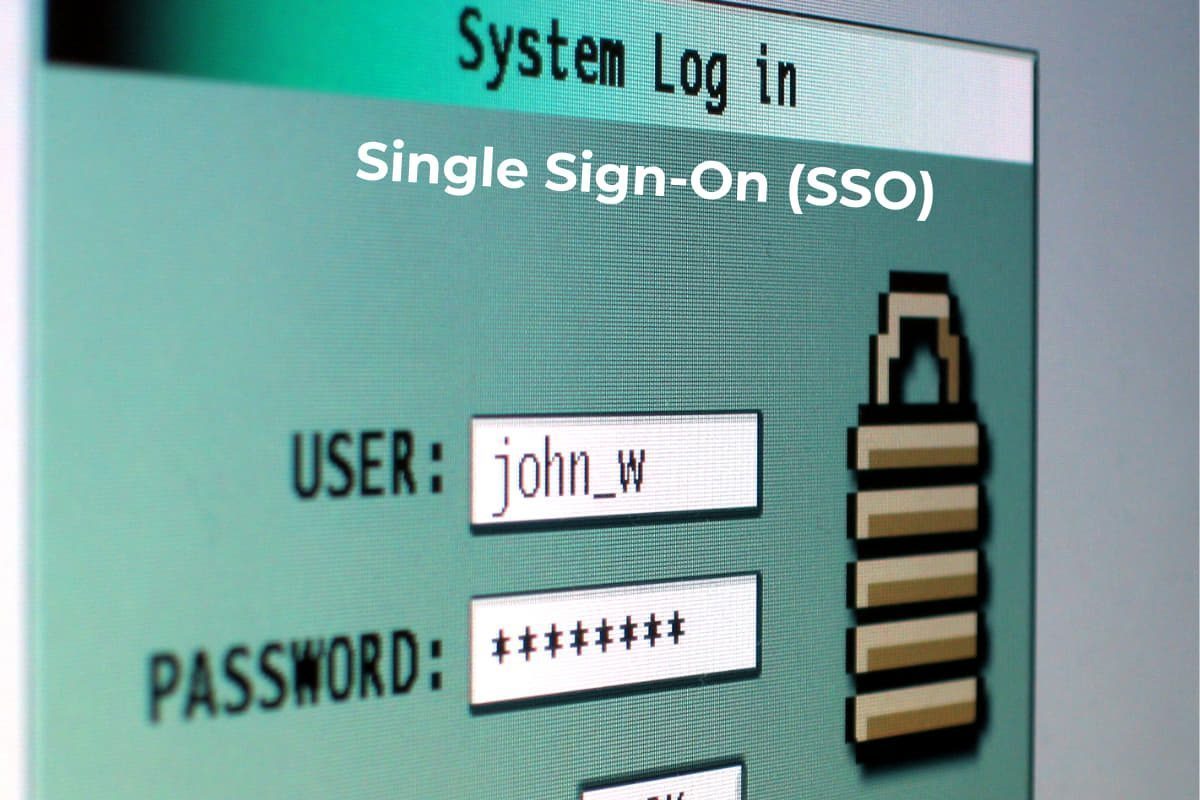

Single Sign-On (SSO) – was ist das?

Im digitalen Zeitalter, in dem die Anzahl der täglich genutzten Online-Dienste stetig steigt, wird das Verwalten unterschiedlicher Benutzernamen und Passwörter zunehmend zur Herausforderung. Hier kommt Single Sign-On (SSO) ins Spiel – eine Lösung, die es Benutzern ermöglicht, sich mit nur einer Anmeldeinformation bei mehreren Anwendungen und Diensten anzumelden.

-

WhatsApp-Kanäle löschen oder ausblenden: das ist möglich!

Genug von den neuen WhatsApp Kanälen? Sie stören Sie in Ihrer Übersicht und Sie möchten sie am liebsten loswerden? Keine Sorge, es gibt verschiedene Möglichkeiten, wie Sie WhatsApp-Kanäle löschen können.

-

Web Application Firewall – Was versteht man unter WAF?

Quasi kein Unternehmen kommt heutzutage noch ohne eine Internetpräsenz aus. Einige agieren mit sensiblen Kundendaten und für andere ist ein Onlineshop für das Business unverzichtbar. Eines gilt jedoch immer: in der digitalen Welt spielt die Sicherheit eine essenzielle Rolle. Wie kann eine WAF dabei behilflich sein und was genau verbirgt sich dahinter?

-

Warum Führungskräfte einen Risikomanagementplan brauchen

Die Geschäftswelt von heute, geprägt von ständigem Wandel und Unsicherheit. Da ist es unerlässlich für jede Führungskraft, einen umfassenden Risikomanagementplan zu besitzen. Dabei geht es nicht nur um das Erkennen und Vermeiden von potenziellen Gefahren, sondern auch darum, wie man Risiken in Chancen umwandeln kann. Ein solcher Plan ist entscheidend, um den reibungslosen Ablauf und die Effizienz des Betriebs zu gewährleisten. (mehr …)

-

Unterschiede und richtige Auswahl: Business-Kreditkarte vs. Corporate Card für Unternehmen

Besonders für digitale Dienstleistungen und Produkte, gibt es immer seltener, ja beinahe nie, die Möglichkeit per Banküberweisung oder auf Rechnung zu bezahlen. Ebenso sind beides auch recht langsame Zahlungsmöglichkeiten. Wer allerdings mit einer Kreditkarte zahlt, kann in der Regel Dienstleistungen und Produkte sofort nutzen, was in der Businesswelt ein Vorteil sein kann. In diesem Beitrag möchten wir aufzeigen, was der Unterschied zwischen Business-Kreditkarten und Corporate Cards ist und was man bei der Auswahl der passenden Kreditkarten achten sollte.

-

Nach der Gründung – Das ist in den ersten Monaten einer Selbstständigkeit wichtig

Bereits die Vorbereitung der Gründung eines Unternehmens erfordert viel Aufwand und ein gewissenhaftes Vorgehen. In der ersten Zeit nach dem Betriebsstart gibt es allerdings nicht minder viele Aspekte, die Firmeninhaber in jedem Fall beachten sollten. Hier gibt es einen Überblick, was wichtig ist.

-

Online-Verträge sicher abschließen – B2B-Geschäfte im Internet

Verträge zwischen Unternehmen kommen immer häufiger online zustande. Damit beide Seiten mehr Sicherheit haben, sollten bestimmte Vorkehrungen getroffen werden. Eine digitale Signatur ist schon einmal ein guter Anfang. Außerdem sollte stets die Seriosität des Geschäftspartners überprüft werden.

-

IT-Sicherheit: was genau ist Phishing?

Was ist Phishing?

Phishing ist ein gezieltes Vorgehen von Cyberkriminellen, um an vertrauliche Daten zu gelangen.

Sie bedienen sich dabei gefälschter E-Mails oder Webseiten, die sie bewusst so gestalten, dass sie von realen Unternehmen kaum zu unterscheiden sind. Nutzer werden oft mit täuschend echten Aufforderungen konfrontiert, ihre persönlichen Informationen, wie Passwörter oder Kreditkartendaten, einzugeben. Durch solche Methoden versuchen Betrüger, die Betroffenen zur Preisgabe wertvoller Daten zu verleiten, oft mit schwerwiegenden Folgen für die Opfer. [1][2]

Quelle: www.datensicherheit.de Phishing: Eine Bedrohung für die Informationssicherheit

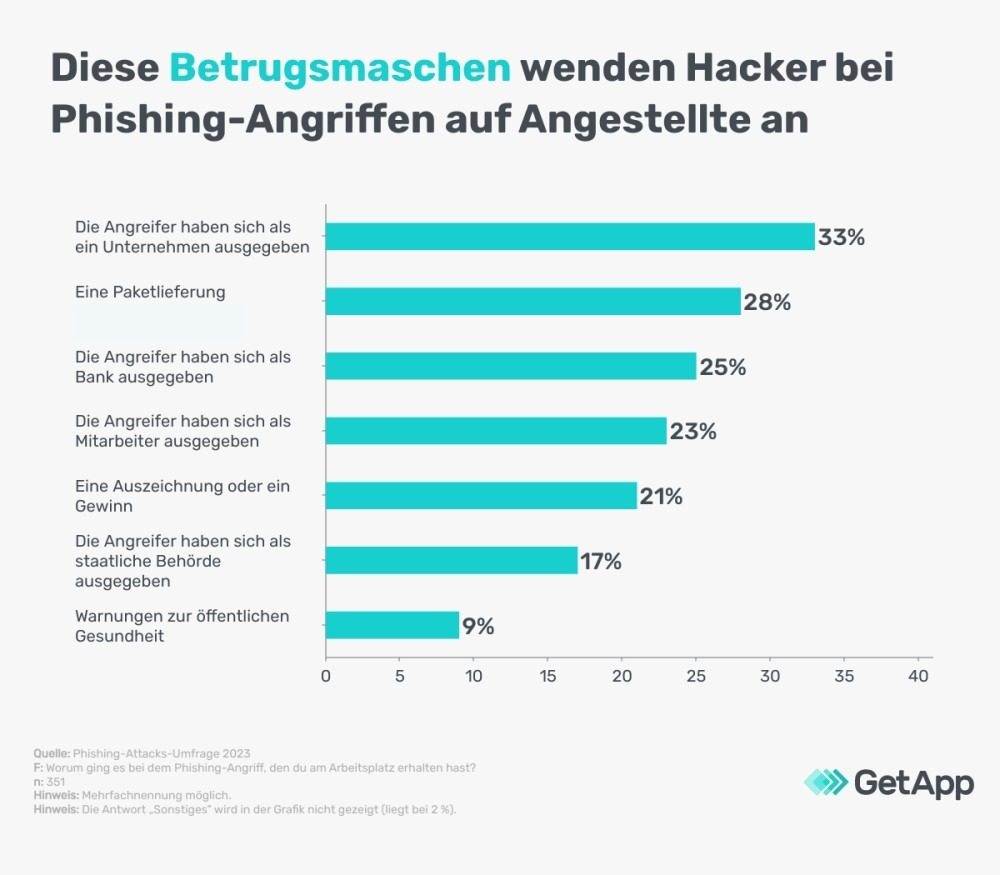

Ziele und Methoden des Phishings

Phisher verwenden raffinierte Techniken, um an sensible Daten heranzukommen. Sie studieren ihre Zielopfer genau, sammeln Informationen und passen ihre Angriffsstrategien individuell an. Diese Personalisierung macht Phishing-Mails besonders gefährlich, weil sie dadurch glaubwürdig erscheinen. Ziel ist es, dass Empfänger solcher betrügerischen Nachrichten vertrauliche Informationen wie Zugangsdaten oder Finanzinformationen preisgeben. Oftmals wirken solche E-Mails sehr dringend und fordern die Opfer auf, unverzüglich zu handeln.

Auswirkungen von Phishing-Angriffen

Phishing kann für Unternehmen und Privatpersonen gleichermaßen verheerende Folgen haben. Nicht selten führen derartige Betrügereien zu finanziellen Verlusten, Identitätsdiebstahl oder sogar zu einem umfassenden Datenleck, das die Sicherheit und das Vertrauen in eine Organisation nachhaltig schädigen kann. Die soziale Ingenieurskunst hinter Phishing macht es zu einer der effektivsten Methoden für Cyberkriminelle, um an wertvolle Informationen zu gelangen. [3][4][5][6]

Quelle: cdn.statcdn.com Arten von Phishing-Angriffen

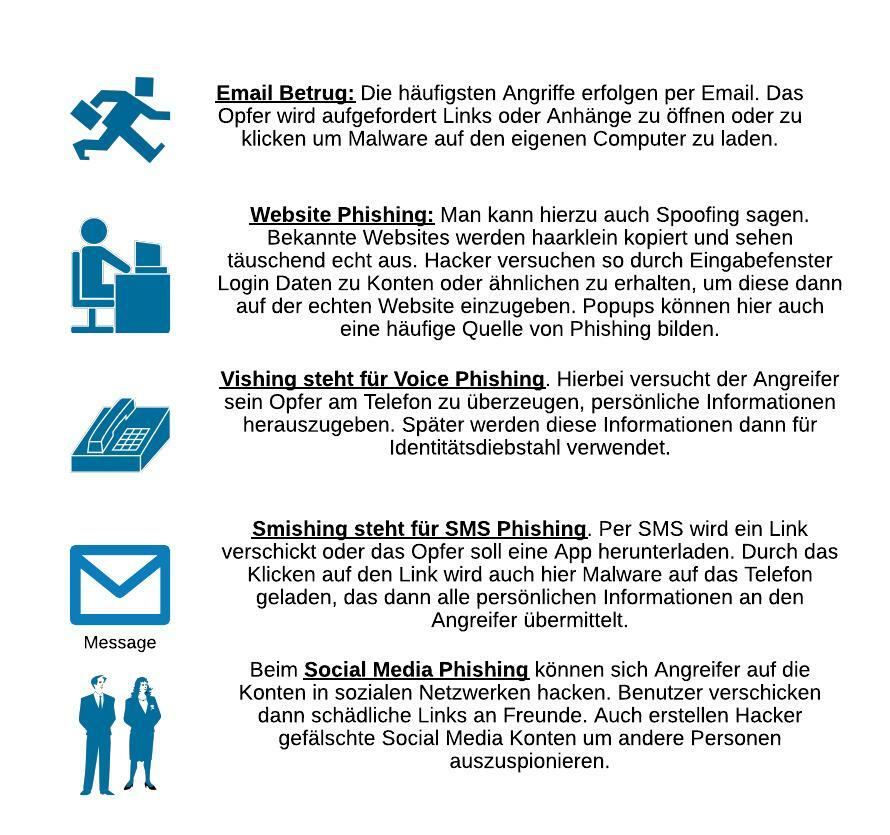

E-Mail-Phishing

Beim E-Mail-Phishing werden gefälschte Nachrichten per E-Mail versendet, um an vertrauliche Daten zu gelangen. Diese E-Mails scheinen oft von seriösen Quellen zu stammen und enthalten Links zu gefälschten Webseiten, die echten sehr ähnlich sehen.

Spear-Phishing

Spear-Phishing ist eine personalisierte Form des Phishings, bei der sich Cyberkriminelle auf bestimmte Individuen oder Organisationen konzentrieren. Sie nutzen detaillierte Informationen über ihre Opfer, um überzeugende betrügerische Kommunikation zu erstellen.

Smishing und Vishing

Smishing nutzt SMS, während Vishing auf Sprachnachrichten und Anrufe setzt, um Opfer zu täuschen. Täter geben sich als vertrauenswürdige Institutionen aus, um persönliche Daten zu erschleichen.

Whaling

Whaling-Angriffe zielen auf hochrangige Führungskräfte ab. Sie sind hoch spezialisiert und oft schwer zu erkennen, da sie auf die spezifischen Arbeitsprozesse und -kommunikation der Zielpersonen zugeschnitten sind.

Webseiten-Phishing

Beim Webseiten-Phishing werden gefälschte Webseiten erstellt, die legitimen Diensten nachempfunden sind. Nutzer werden durch verschiedene Taktiken auf diese Seiten gelockt, um ihre Daten einzugeben, die dann von den Angreifern gestohlen werden. [7][8][9][10]

Source: ap-verlag.de Erkennung von Phishing

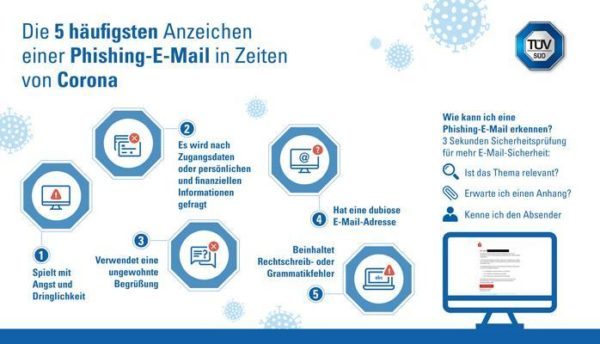

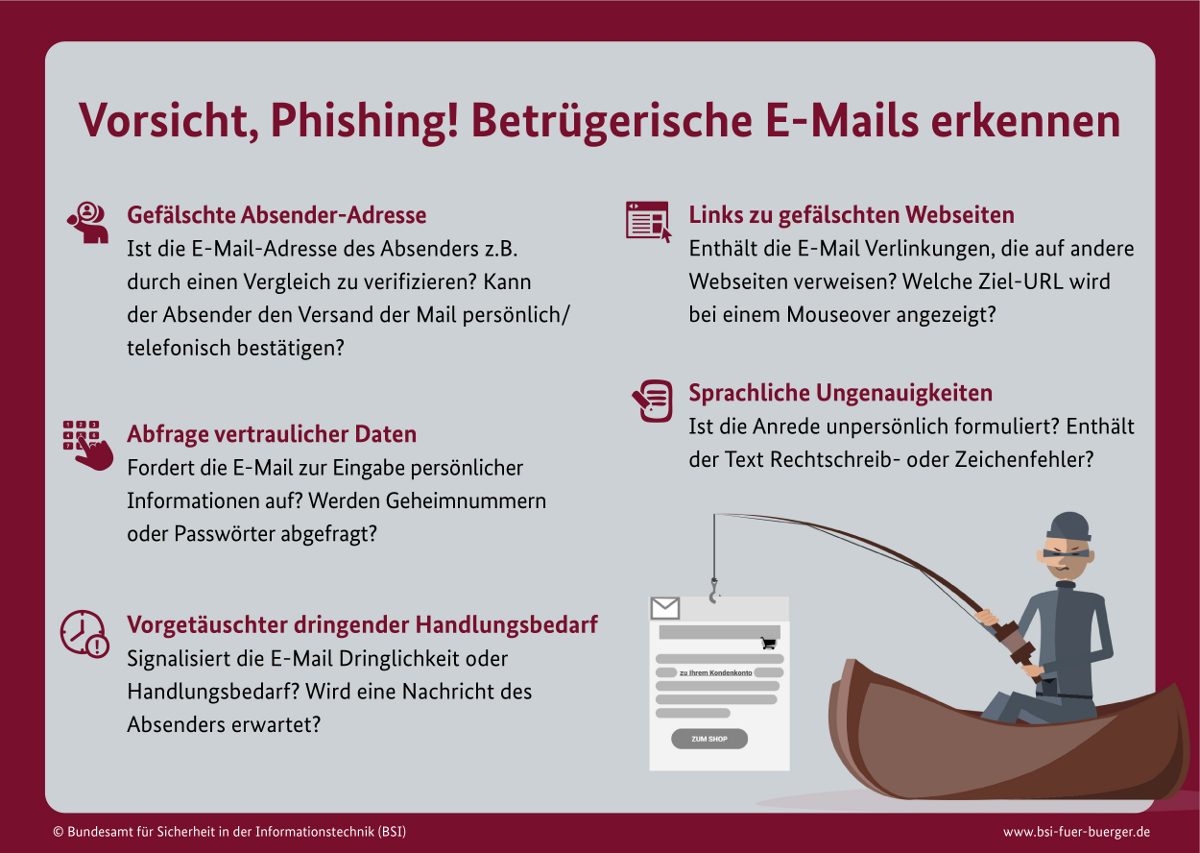

Merkmale verdächtiger E-Mails

Experten raten zur Vorsicht bei E-Mails, bei denen Aspekte wie eine generische Anrede, Rechtschreibfehler oder ein unerwarteter Anhang auf einen Phishing-Versuch hindeuten könnten. Oft wird ein unmittelbares Handeln seitens des Empfängers gefordert, was Dringlichkeit suggeriert und zum Übersehen von Warnsignalen führen soll. Offizielle Logos und ähnlich klingende E-Mail-Adressen werden verwendet, um Glaubwürdigkeit vorzutäuschen und Nutzer zur Eingabe sensibler Daten zu verführen.

Verdächtige URLs und Websites identifizieren

Bei der Prüfung von URLs sollte auf Abweichungen von der legitimen Adresse sowie auf subtile Rechtschreibfehler geachtet werden. Sichere Webseiten beginnen häufig mit „https://“ und weisen ein Schloss-Symbol auf. Nutzer sollten misstrauisch sein, wenn sie aufgefordert werden, auf einer Webseite persönliche Daten einzugeben, besonders wenn deren Authentizität nicht eindeutig verifiziert wurde. [11][12][13][14]

Schutzmaßnahmen gegen Phishing-Angriffe

Vorsicht beim Öffnen von E-Mails und Klicken auf Links

Anwender sollten stets achtsam sein, wenn sie unbekannte oder unerwartete E-Mails öffnen. Links oder Anhänge in diesen Nachrichten könnten auf gefälschten Seiten zu Eingaben von sensiblen Daten auffordern. Es ist ratsam, bei Zweifel an der Authentizität einer E-Mail, direkt mit dem vermeintlichen Absender durch andere Kommunikationswege in Kontakt zu treten.

Verwendung von Sicherheitssoftware und Firewalls

Um sich zusätzlich vor Phishing und anderen Cyberangriffen zu schützen, ist die Nutzung aktueller Sicherheitssoftware und das Aktivieren von Firewalls unerlässlich. Diese Barrieren helfen, unautorisierte Zugriffe abzuwehren und dem Nutzer Warnungen zu präsentieren, sollte eine potenziell gefährliche Verbindung entstehen. [15][16][17][18]

Quelle: cache.pressmailing.net Phishing-Bekämpfung durch Schulung und Sensibilisierung

Schulung der Mitarbeiter zur Erkennung von Phishing-Angriffen

Unternehmen implementieren Schulungsprogramme zur Phishing-Awareness, die darauf abzielen, Mitarbeiter über die verschiedenen Arten von Phishing-Angriffen aufzuklären und sie im Erkennen verdächtiger Aktivitäten zu schulen. Dies fördert ein bewusstes und vorsichtiges Verhalten im Umgang mit digitaler Kommunikation. Regelmäßige Tests und Übungen halten die Wachsamkeit aufrecht und stellen sicher, dass das Gelernte in Erinnerung bleibt und korrekt angewendet wird.

Sensibilisierung der Öffentlichkeit durch Kampagnen und Aufklärungsarbeit

Informationskampagnen richten sich an die breite Öffentlichkeit, um ein Bewusstsein für die Gefahren von Phishing zu schaffen. Hierbei werden nützliche Informationen verbreitet, wie sich Einzelpersonen und Organisationen effektiv schützen können. Aufklärungsarbeit in sozialen Medien, Workshops und in den Nachrichten spielt dabei eine wichtige Rolle und erreicht ein großes Publikum. [19][20][21][22]

Reaktion auf Phishing-Angriffe

Melden von Phishing-Betrug an relevante Behörden und Unternehmen

Um Phishing-Angriffen effektiv entgegenzuwirken, ist es entscheidend, dass Betrugsversuche umgehend an zuständige Behörden und die betroffenen Unternehmen gemeldet werden. Dies ermöglicht eine schnelle Reaktion und trägt dazu bei, dass Schutzmaßnahmen verbessert und andere potenzielle Opfer gewarnt werden können. Die Kooperation zwischen Privatpersonen, Institutionen und Sicherheitsexperten ist dabei von zentraler Bedeutung.

Ändern von Passwörtern und Sicherheitsmaßnahmen

Nach einem Phishing-Angriff sollten Passwörter unverzüglich geändert werden, vor allem wenn sie kompromittiert wurden. Zusätzliche Sicherheitsmaßnahmen wie Zwei-Faktor-Authentifizierung bieten einen weiteren Schutz. Es ist wichtig, dass Nutzer ihre Sicherheitseinstellungen überprüfen und gegebenenfalls anpassen, um zukünftigen Angriffen besser widerstehen zu können. [23][24][25][26]

Quelle: www.4nes.com Fallstudien und Erfahrungen

Beispiele für bekannte Phishing-Angriffe

Phishing-Angriffe haben sich zu einer ausgeklügelten Betrugsmethode entwickelt. Neuere Vorfälle zeigen, dass Cyberkriminelle gezielt vorgehen und soziale Medien nutzen, um Informationen über ihre Opfer zu sammeln. Dies ermöglicht es ihnen, überzeugende Nachrichten zu erstellen, die selbst vorsichtige Nutzer täuschen können.

Erfahrungen von Opfern und deren Lehren

Viele Opfer von Phishing-Angriffen teilen nach dem Erlebten ihre Geschichten, um andere vor ähnlichen Vorfällen zu warnen. Die Erfahrungen zeigen, dass eine ständige Wachsamkeit und die Kenntnis über die Methoden der Angreifer unerlässlich sind, um zukünftige Betrugsversuche erfolgreich abzuwehren. [27][28][29][30]

Quelle: www.bsi.bund.de Fazit

Wichtigkeit von IT-Sicherheit und Schutzmaßnahmen gegen Phishing

Die Berichte Betroffener unterstreichen die Notwendigkeit präventiver Maßnahmen in der Informationstechnologie. Unternehmen und Privatpersonen müssen daher ihre IT-Sicherheitsstrategien stetig anpassen und erweitern, um dem Phishing effektiv entgegenwirken zu können. Die Implementierung umfassender Sicherheitslösungen und die fortlaufende Schulung der Nutzer bilden das Fundament eines robusten Schutzes gegen derartige Angriffe. [31][32]

-

Vorsicht vor Betrugsmaschen in der Weihnachtszeit: Wie Sie Ihr Geld und Ihre Daten schützen können

Die Weihnachtszeit ist nicht nur eine Zeit der Besinnlichkeit und Freude, sondern leider auch eine Hochphase für Online-Betrüger. Während wir uns auf Geschenkekauf und Spendenaktionen konzentrieren, nutzen skrupellose Scammer unsere Großzügigkeit aus, schreibt N26 in ihrem Blog. Von Phishing über gefälschte Wohltätigkeitsorganisationen bis zu betrügerischen Online-Shops – die Betrugsmethoden sind vielfältig und raffiniert. Dieser Artikel beleuchtet die fünf gängigsten Betrugsmaschen und gibt wertvolle Tipps, wie Sie sich effektiv davor schützen können.